プライベート ネットワーク リンクからのフェール オーバーに Branch Office VPN を使用する

サンプル構成ファイル — WSM v11.10.1 で作成

改訂 — 2018/01/23

ユースケース

この構成例では、2 つのサイトにネットワークを持つ組織が、プライベート ネットワーク リンクを使用して 2 つのネットワーク間にトラフィックを送信する必要があると仮定します。ネットワーク構成をよりフォールト トレラントにするために、この組織はプライベート ネットワーク リンクが失敗した場合にバックアップとして使用できるセカンダリ ルートをネットワーク間に設定することを希望していますが、2 つ目のプライベート ネットワーク接続に多くの資金を費やすことは回避したいと考えています。この問題を解決するために、動的ルートで Branch Office VPN を使用することができます。

この構成例には、2 つのサイト間のプライマリ プライベート ネットワーク接続が利用できなくなった場合に、Branch Office VPN に自動的にフェール オーバーするようにネットワークを設定する方法のモデルが示されています。自動的なフェール オーバー用の Branch Office VPN 接続を利用するには、各サイトの Firebox で動的ルートを有効化する必要があります。サポートされている動的ルーティング プロトコル (RIP、v1、 RIPv2、 OSPF、または BGP v4) ならどれでも使用できます。

この構成例は、参考のために提供されています。ネットワーク環境によっては、構成の追加設定が必要になるか、それが適切な場合があります。

解決方法の概要

ルーティング プロトコルとは、ルータから他のルータに通信して、ネットワーク ルーティング テーブルのステータスに関する情報を共有するために使用される手段です。Firebox では、静的ルートは永続的で、次のホップへのリンクがダウンしても変更されることがありません。動的ルートを有効にした場合、Firebox は接続ステータスに基づいて、自動的にルーティング テーブルを更新します。プライベート ネットワーク接続経由で送信されるトラフィックの動的ルートを構成すると、プライベート ネットワーク接続が失敗した場合に、Firebox では自動的にルーティング テーブルからそのルートが削除されます。

2 つのサイト間に動的ルートを構成したら、別の Firebox インターフェイス上の 2 つのサイト間に Branch Office VPN トンネルを構成します。VPN 構成の一環として、グローバル VPN 設定 IPSec が使われているかどうかを判断するために、既定以外の (静的または動的) ルートの使用を有効にする を有効化します。

仕組み

グローバル VPN 設定が有効化されていると、Firebox ではルーティング テーブルのステータスを使用して、Branch Office VPN トンネル経由でトラフィックを送信するかどうかが決定されます。

この構成では、以下のようになります。

- プライベート ネットワーク接続が 2 つのサイト間に確立されると、各サイトの Firebox では動的ルートがルーティング テーブルに追加されます。ルートがルーティング テーブルに存在するため、各 Firebox ではプライベート接続経由で他のサイトにトラフィックが送信されます。

- プライベート ネットワーク接続が失敗すると、各サイトの Firebox ではそのルートがルーティング テーブルから削除されます。ルートがルーティング テーブルに存在しないため、各 Firebox では暗号化された IPSec Branch Office VPN トンネル経由で他のサイトにトラフィックが送信されます。

- プライベート ネットワーク接続が復元されると、動的ルートが各サイトのルーティング テーブルに追加され、2 つのデバイスでは自動的にプライベート ネットワーク接続経由で再度トラフィックが送信されるようになります。

要件

VPN フェイルオーバーが正常に機能するためには、構成が次の要件を満たす必要があります。

- 各サイトの Firebox で Fireware v11.3.1 以降を実行している必要があります。

- 2 つのサイトには、専用回線または MPLS ネットワークなどのプライベート ネットワーク リンク経由のプライマリ接続が必要です。

- 2 つのサイト間のプライマリ ネットワーク接続は、各サイトの Firebox で終端している必要があります。

- 各サイトの信頼済みネットワークと任意ネットワークで、Firebox を既定のゲートウェイとして使用する必要があります。

- サイト間のプライベート プライベート ネットワーク リンクのために、Firebox で動的ルート (OSPF、BGP、または RIP) が有効になっている必要があります。OSPF または BGP v4 を使用するには、Pro アップグレードの Fireware が必要です。

- Branch Office VPN が各サイトの Firebox 間で構成されている必要があります。

- IPSec が使われているかどうかを判断するために、既定以外の (静的または動的) ルートの使用を有効にする グローバル VPN 設定が、両サイトの Firebox で有効化されている必要があります。

ネットワーク トポロジ

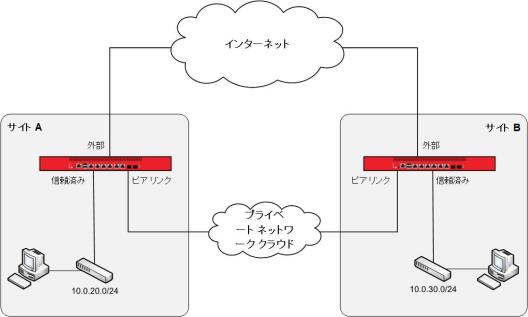

自動ネットワーク フェール オーバーを構成するには、2 つのサイト間のプライベート ネットワーク リンクを各サイトの Firebox で終端する必要があります。高レベルの接続として、この一般的なネットワーク図に 2 つのサイトのネットワーク間の関係が示されています。

この図には、プライベート ネットワーク クラウド で、プライベート ネットワーク経由で 2 つのサイトを接続するいくつかの可能な方法のいずれかが示されている可能性があります。これらの接続タイプはすべて、VPN 接続の動的フェール オーバーがサポートされています。

ポイント ツー ポイント プロトコル

このタイプの接続では、2 つのサイトの Firebox が相互に直接接続します。この接続タイプの典型的な例として、光ファイバ接続、ファイバ/イーサネット コンバータ、レイヤ 2 VLAN 接続、または両端にシリアル/イーサネット コンバータを備えた専用回線が挙げられます。

マルチホップ リンク

このタイプの接続では、各サイトの Firebox はルータに接続され、ルータはポイント ツー ポイント リンクで接続されます。ルータは、各サイトのネットワーク管理者またはサービス プロバイダにより管理されます。この接続タイプの典型的な例として、各サイトのルータで終端している専用回線が挙げられます。

MPLS リンク

このタイプの接続では、各サイトの Firebox は MPLS ネットワーク上のルータに接続されます。この場合、通常、サービス プロバイダがルータを所有および管理します。この接続タイプの典型的な例として、MPLS または L2TP プライベート ネットワーク接続が挙げられます。

次のセクションに、これらの接続タイプの詳しい説明が記載されています。

ネットワーク トポロジの例

VPN への自動フェール オーバーが正しく機能するためには、2 つのサイト間のプライベート ネットワーク リンクが、各サイトの Firebox の信頼済みネットワーク インターフェイスまたは任意ネットワーク インターフェイスで終端している必要があります。このインターフェイスは、信頼済みネットワークとは別にする必要があります。

この構成例には、サポートされているネットワーク接続を示す 2 つ (ポイント ツー ポイント リンク経由のプライベート ネットワーク接続 と マルチホップ リンクまたは MPLS 経由のプライベート ネットワーク接続) の特定のネットワーク トポロジが示されています。このドキュメントに付属されているサンプル構成ファイルには、各プライベート ネットワーク接続タイプの構成が示されています。サポートされていない同様のトポロジについては、次を参照してください:付録 — サポートされていないネットワーク トポロジ.

ポイント ツー ポイント リンク経由のプライベート ネットワーク接続

ポイント ツー ポイント リンクでは、2 つのサイト間のプライベート ネットワーク接続は専用回線であり、両端にシリアル/イーサネット コンバータがあります。このポイント ツー ポイント リンクは、各 Firebox のインターフェイスに直接接続します。

このネットワーク図では、2 つのサイトの Firebox に以下の IP アドレスがあります。

| サイト A | サイト B | |

|---|---|---|

| 外部インターフェイスの IP アドレス | 192.0.2.20/24 | 198.51.100.30/24 |

| 既定のゲートウェイの IP アドレス | 192.0.2.1 | 198.51.100.1 |

| 信頼済みネットワークに接続されている Firebox インターフェイスの IP アドレス | 10.0.20.1/24 | 10.0.30.1/24 |

|

信頼済みネットワークの IP アドレス |

10.0.20.0/24 | 10.0.30.0/24 |

| プライベート専用回線に接続されている Firebox インターフェイスの IP アドレス | 192.168.100.1/30 | 192.168.100.2/30 |

このタイプの接続では、構成するルータはありません。2 つのサイト間のプライベート専用回線経由の動的ルートを有効化するために必要なのは、これらのアドレスのみです。この種類のプライベート ネットワーク トポロジに推奨される動的ルーティング プロトコルは OSPF です。

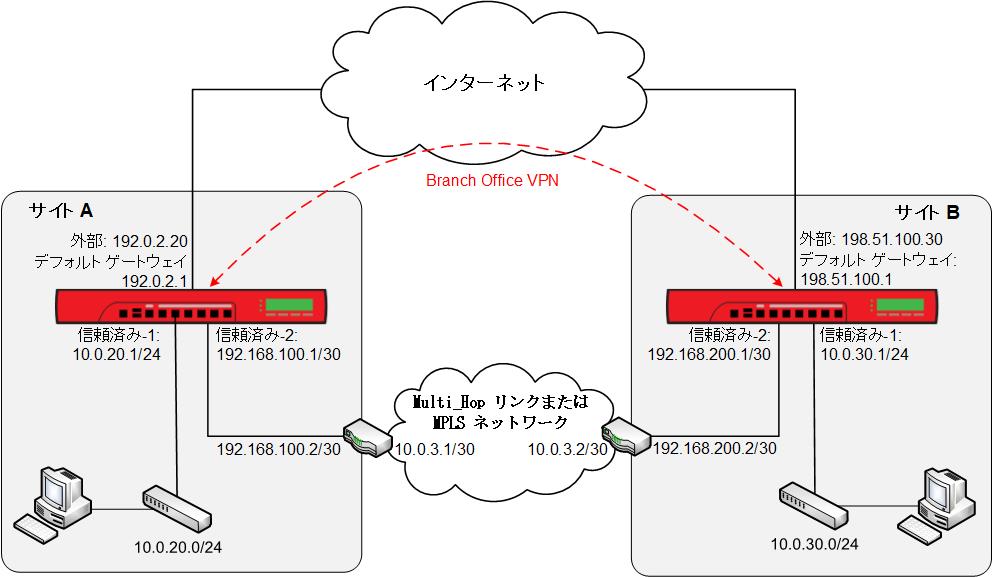

マルチホップ リンクまたは MPLS 経由のプライベート ネットワーク接続

プライベート ネットワーク リンクがマルチホップ リンクまたは MPLS ネットワークである場合は、各サイトの Firebox は専用回線または MPLS ネットワークの Edge に構成されているルータに接続します。このトポロジでは、各 Firebox に静的ルートを追加して、プライベート ネットワークのローカル ルータの IP アドレスを他の Firebox への次のホップとして定義する必要があります。

このネットワーク図では、2 つのサイトの Firebox で以下の IP アドレスが使用されます。

| サイト A | サイト B | |

|---|---|---|

| 外部インターフェイスの IP アドレス | 192.0.2.20/24 | 198.51.100.30/24 |

| 既定のゲートウェイの IP アドレス | 192.0.2.1 | 198.51.100.1 |

| 信頼済みネットワークに接続されている Firebox インターフェイスの IP アドレス | 10.0.20.1/24 | 10.0.30.1/24 |

|

信頼済みネットワークの IP アドレス |

10.0.20.0/24 | 10.0.30.0/24 |

| ルータに接続されている Firebox インターフェイスの IP アドレス | 192.168.100.1/30 | 192.168.200.1/30 |

| プライベート ネットワーク リンクに接続されているルータの LAN IP アドレス | 192.168.100.2/30 | 192.168.200.2/30 |

| プライベート ネットワーク リンクに接続されているルータの WAN IP アドレス | 10.0.3.1/30 | 10.0.3.2/30 |

2 つの Firebox 間の専用回線または MPLS ネットワークの各端にあるルータは、各サイトのネットワーク管理者が管理するルータかネットワーク サービス プロバイダが管理するルータのいずれかです。この構成では、各 Firebox と各ルータに静的ルートを設定して、2 つのネットワーク間のトラフィックを正しく誘導する必要があります。

サイト A の Firebox からサイト B の Firebox インターフェイス (192.168.200.1/30) に到達できるようにするには、Firebox とサイト A のルータに静的ルートを追加する必要があります。サイト B の Firebox からサイト A の Firebox インターフェイス (192.168.100.1/30) に到達できるようにするには、Firebox とサイト B のルータに静的ルートを追加する必要があります。 また、各サイトの信頼済みネットワーク間のトラフィックを許可するために、各サイトのルータに静的ルートを構成する必要があります。

各 Firebox とローカル MPLS ルータ間に動的ルートを構成する場合は、MPLS ルータに静的ルートを追加する必要はありません。この構成例では、Firebox とローカル ルータ間の静的ルーティングを使用すると仮定します。

各サイトの Firebox とルータの静的ルートは以下の通りです。

サイト A の静的ルート

| サイト A の Firebox | サイト A のルータ | |

|---|---|---|

| サイト B の Firebox へのルート |

ネットワーク:192.168.200.0/30 |

ネットワーク:192.168.200.0/30 |

| サイト A の信頼済みネットワークへのルート |

|

ネットワーク:10.0.20.0/24 |

| サイト B の信頼済みネットワークへのルート |

ネットワーク:10.0.30.0/24 |

サイト B の静的ルート

| サイト B の Firebox | サイト B のルータ | |

|---|---|---|

| サイト A の Firebox へのルート |

ネットワーク:192.168.100.0/30 次のホップ:192.168.200.2 |

ネットワーク:192.168.100.0/30 |

| サイト A の信頼済みネットワークへのルート |

ネットワーク:10.0.20.0/24 |

|

| サイト B の信頼済みネットワークへのルート |

ネットワーク:10.0.30.0/24 |

静的ルートを構成し、デバイスが相互に接続されていることを確認した後に、プライベート ネットワーク リンク全体で動的ルートを構成することができます。この構成に推奨される動的ルーティング プロトコルは BGP です。

この構成例では、動的ルートは Firebox 間でのみ発生します。プライベート ネットワーク リンクに接続されているルータでは、動的ルートは使用されません。

サンプル構成ファイル

参考のため、このドキュメントには 6 つのサンプル構成ファイルが含まれています。

Policy Manager で開いて、サンプルの構成ファイルの詳細を調べることができます。Policy Manager v11.3.1 以降を使用してください。VPN フェール オーバー オプションは、これ以前のバージョンの Policy Manager ではサポートされていません。

サンプル構成ファイルには、3 つの動的ルート構成プロトコルのそれぞれにおけるサイト A とサイト B の構成が示されています。BGP 構成ファイルにのみ、マルチホップ リンクまたは MPLS プライベート ネットワーク接続に必要な静的ルートが含まれています。

| 説明 | 構成ファイル名 |

|---|---|

| BGP 構成 |

BGP-Site-A-multi-hop-with-VPN.xml |

| OSPF 構成 |

OSPF-Site-A-with-VPN.xml |

| RIP 構成 |

RIP-Site-A-with-VPN.xml |

サンプル構成ファイルで構成されている設定については、次のセクションに説明が記載されています。

動的ルートの構成

プライベート ネットワーク経由で 2 つのネットワーク間にプライマリ接続が確立されたら、各サイトの Firebox 間の動的ルートを有効化する必要があります。サポートされている動的ルーティング プロトコル (RIP v1、RIP v2、OSPF、または BGP v4) ならどれでも使用できますが、以下の動的ルーティング プロトコルを使用することをお勧めします。

- ポイント ツー ポイント リンク — OSPF

- マルチホップ リンクまたは MPLS 接続 — BGP

各サンプル構成ファイルには、このドキュメントのトポロジ図の IP アドレスを使用する動的ルート構成が含まれています。プライマリ プライベート ネットワーク接続の種類に関わらず、2 つの Firebox 間の動的ルート構成は同じです。この例の 2 つのサイトの動的ルート構成を表示するには、Policy Manager を使用して、関連する動的ルーティング プロトコルのサンプル ファイルを開きます。

動的ルートの設定

動的ルートの設定を表示するには、以下の手順を実行します:

- Policy Manager で、ネットワーク > 動的ルート の順に選択します。

- RIP、OSPF、または BGP タブを選択します。

たとえば、サイト A の OSPF サンプル構成ファイルの動的ルートの設定は以下のようになります。

サンプル構成ファイルでは、eth13 はプライベート ネットワーク接続に接続するインターフェイスです。

動的ルート ポリシー

動的ルーティング プロトコルを有効化する場合は、トラフィックを許可するポリシーが必要となります。Policy Manager で必要なポリシーが自動的に作成されます。

動的ルート ポリシーを表示するには、以下の手順を実行します:

- Policy Manager で、サンプル構成ファイルの 1 つを開きます。

- DR-RIP-Allow、DR-OSPF-Allow、または DR-BGP-Allow ポリシーをダブルクリックして編集します。

たとえば、サイト A の OSPF 構成例の DR-OSPF-Allow ポリシーは、以下のようになります。

静的ルート

マルチホップ リンクまたは MPLS プライベート ネットワーク接続での使用に推奨される動的ルーティング プロトコルは BGP であるため、BGP のサンプル構成ファイルには、マルチホップ リンクまたは MPLS トポロジに必要な静的ルートが含まれています。

静的ルート設定を表示するには、以下の手順を実行します:

- Policy Manager で、BGP のサンプル構成ファイルの 1 つを開きます。

- ネットワーク > ルート の順に選択します。

たとえば、サイト A の BGP サンプル構成ファイルの静的ルートは、以下のようになります。

VPN 構成

各サンプル構成ファイルには、このユースケースで提示されているネットワーク図のいずれかと一致するように構成されている Branch Office ゲートウェイと Branch Office トンネルが含まれています。動的ルーティング プロトコルまたは 2 つのサイト間のプライベート ネットワーク接続の種類に関わらず、各サイトのゲートウェイとトンネルの設定は同じです。サイト A かサイト B の構成ファイルのいずれかを開いて、これらの設定を表示することができます。

サイト A の VPN 設定

サイト A の VPN ゲートウェイ設定は、サイト A のサンプル構成ファイルのいずれかにあります。

ゲートウェイ設定を表示するには、以下の手順を実行します:

- VPN > Branch Office ゲートウェイ の順に選択します。

- ゲートウェイ名 SiteA-SiteB-GWY を選択します。編集 をクリックします。

トンネル設定を表示するには、以下の手順を実行します:

- VPN > Branch Office トンネル の順に選択します。

- トンネル名 SiteA-SiteB-Tunnel を選択します。編集 をクリックします。

たとえば、サイト A のサンプル構成ファイルのトンネルは、以下のようになります。

VPN フェール オーバーの設定を表示するには、以下の手順を実行します:

- VPN > VPN 設定 の順に選択します。

- IPSec が使われているかどうかを判断するために、既定以外の (静的または動的) ルートの使用を有効にする チェックボックスが選択されています。

このチェックボックスを選択すると、ルーティング テーブルの動的な変更に基づいて、VPN への自動フェール オーバーが有効化されます。

サイト B の VPN 設定

サイト B の VPN ゲートウェイ設定は、サイト B のサンプル構成ファイルのいずれかにあります。サイト B のゲートウェイ、トンネル、および VPN フェール オーバーの設定を表示するには、サイト A での手順を繰り返します。

結論

この構成例は、プライベート リンク経由で 2 つのサイト間に動的ルートを構成する方法、およびプライベート ネットワーク リンクから Branch Office VPN への自動フェール オーバーを各サイトの Firebox に構成する方法を示すものです。この種類の構成を使用することで、プライベート ネットワーク リンク ルートに障害が発生した場合も、2 つのネットワーク間のパケットが自動的に VPN トンネルを使用してその宛先に到達することができます。

動的ルートと Branch Office VPN の詳細については、Fireware ヘルプ を参照してください。

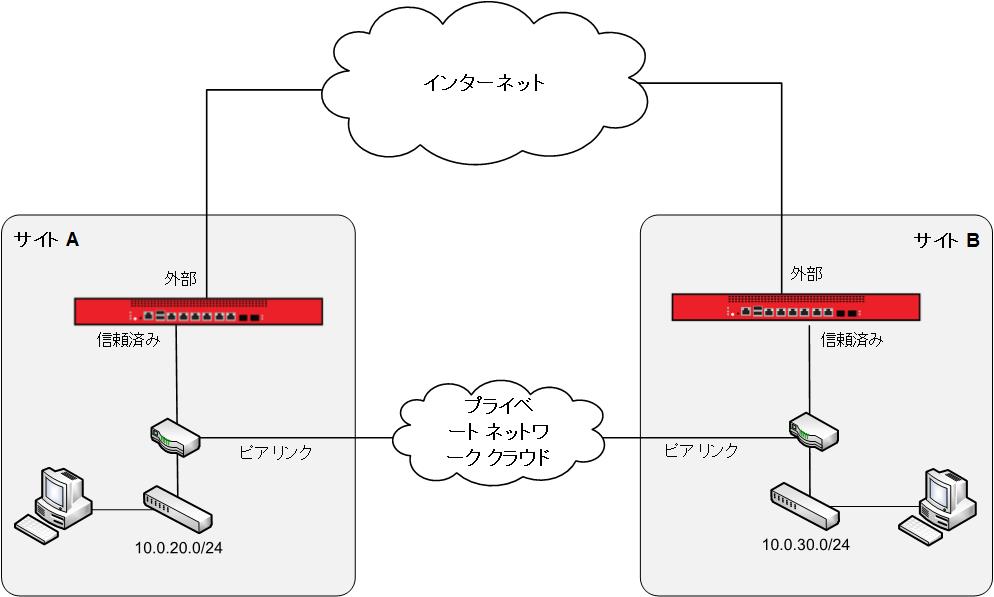

付録 — サポートされていないネットワーク トポロジ

このセクションには、この例でサポートされていない 2 つのネットワーク トポロジが示されています。

トポロジ 1

プライベート ネットワーク クラウドに接続するルータは、信頼済みネットワークの既定のゲートウェイです。

このトポロジでは、各サイトの信頼済みネットワークの既定ゲートウェイは各サイトを接続するルータとなります。そのため、Firebox では 2 つのネットワーク間のルーティングを制御することができません。しかし、動的ルートのために 2 つのサイトを接続するルータを構成し、Firebox の VPN トンネル経由でルートにフェール オーバーさせることはできます。このネットワーク トポロジ方式は、この構成例の範囲外となります。これは、これを行うには、ルータにその種類のフェール オーバーを構成する必要があるためです。

また、このトポロジにはセキュリティ上の懸念があります。これは、2 つのサイト間のプライベート ネットワーク リンクにファイアウォールがないことから、1 つのサイトのセキュリティ侵害が両方のサイトに影響する可能性があるためです。

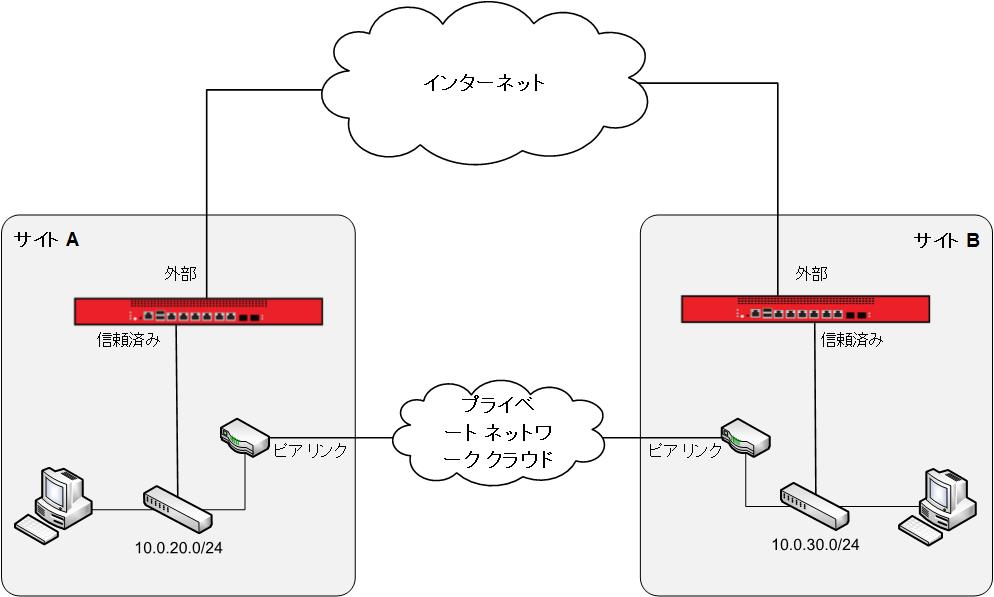

トポロジ 2

プライベート ネットワーク クラウドに接続するルータは、信頼済みネットワークに直接接続しますが、信頼済みネットワークの既定ゲートウェイではありません。

このトポロジでは、Firebox では 2 つのサイト間のネットワーク フェール オーバーを制御することができません。これは、各サイトに入口ポイントと出口ポイントがないためです。Firebox を各ネットワークの単一の入口ポイントと出口ポイントとして構成することをお勧めします。

このトポロジの大きな問題は、2 つのサイト間に非対称ルートを作成できることです。TCP SYN チェックが有効になっているかどうかに関わらず、2 つのサイト間の接続が失敗する可能性があります。これは、各サイトのファイアウォールで TCP ハンドシェイクの片側しか確認することができないためです。

非対称ルーティングが発生する理由:

- サイト A のコンピュータからサイト B のコンピュータに送信されるパケットが、サイト A (サイト A の Firebox) の既定ゲートウェイ経由でルーティングされます。パケットはその後、ピア リンク経由でサイト B のコンピュータにルーティングされます。これらのパケットはサイト B の Firebox を経由しません。

- サイト B のコンピュータから返されるパケットは、サイト B (サイト B の Firebox) の既定ゲートウェイ経由でルーティングされます。パケットはその後、ピア リンク経由でサイト A のコンピュータにルーティングされます。これらのパケットはサイト A の Firebox を経由しません。

動的ルートや VPN へのフェール オーバーがない場合も、このネットワーク構成によってルーティングの問題が発生する可能性があるためお勧めできません。